Доброго времени суток!

Надеюсь, нижеизложенная тема будет интересна пользователям этого форума, коих тут 1,5

От нехер делать буду порой писать что-то в этом духе.

Вся информация изложенная ниже публикуется в ознакомительных целях. Автор не несет ответственности за ваше безрассудство.

Сегодня хочу поговорить с вами об одном из методов анализа систем на проникновение (взлома), ни разу не взлома, как ARP-spoofing для Wi-Fi сетей.

Перво-наперво.

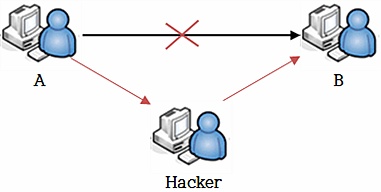

Что такое ARP-spoofing? Как говорит википедия: ARP-spoofing (ARP — poisoning) — разновидность сетевой атаки типа MITM (англ. Man in the middle), применяемая в сетях с использованием протокола ARP. В основном применяется в сетях Ethernet. Атака основана на недостатках протокола ARP.

Звучит нихуя себе как сложно, не находите? Поясняю. Существует крайне распространенный вид сетевых атак MITM, что дословно рашифровывается как "человек посередине". Если упустить всю поднаготную, то суть атаки в том, что МЫ являемся человеком, который в режиме реального времени через какой-либо сниффер, wireshark, например, отслеживает трафик между роутером и пользователем Wi-Fi сети. Что это позволяет нам? Отслеживать все запросы пользователя между сайтами и роутером, ловить токены, куки и много прочей интересной информации.

Я тупой по-вашему? Как это работает?

Окей. Существует ARP-протокол, он предназначен для преобразования IP-адресов в MAC-адреса. Однако, он имеет ощутимый изъян. Протокол никак не может сам проверить подлинность пакетов: как запросов, так и ответов. Более того, злоумышленник может использовать самопальный ARP, и тогда все становится еще сложнее.

Самопальный ARP — поведение ARP, которое проявляется в кастомном ARP-ответе с точки зрения пользователя, когда этого по идее быть не должно. Грубо говоря, самопальный АRP - ARP присланный без запроса. Чаще всего он используется для пентестинга IP-сети: как только станция получает адрес по DHCP или адрес присваивается вручную, рассылается ARP-ответ gratuitous ARP.

Самопальный ARP, является особенно небезопасным, поскольку с его помощью можно убедить удалённый узел в том, что MAC-адрес любой системы, находящейся с ней в одной сети, изменился и указать, какой адрес используется теперь. Нихуя не понял, попроще, блять!

Как это использовать?

Элементарно, Ватсон! В общественных местах, где есть публичная Wi-fi сеть, для пентеста собственной сети и прочего. Открываешь свой ноутбук и начинаешь атаку.

Как это сделать?

Сперва включаем транзитные пакеты в вашей Кали.

Разрешить IPv4 форвардинг можно отредактировав файл /etc/sysctl.conf

Нужно раскомментировать строку

net.ipv4.ip_forward = 1

После чего выполнить команду

sysctl -p /etc/sysctl.conf

Если же вы не хотите разрешать это на постоянно основе, можно разрешить форвардинг так

echo 1 > /proc/sys/net/ipv4/ip_forward

Если есть проблемы - чекаем iptables, трафик может блокаться.

В Kali Linux Rolling 2016.2 есть предустановленный инструментарий

arpspoof

Замечательный инструмент, действие проводим одной командой.

arpspoof -i eth0 -t [ip шлюза жертвы] -r [ip жертвы]

Классика жанра ettercap

Запускаем няшу этой командой:

ettercap -G

Далее выбираем Unified sniffing и интерфейс сети. В нашем случае это будет wlan0

После этого проводим скан сети связочкой Ctrl+S

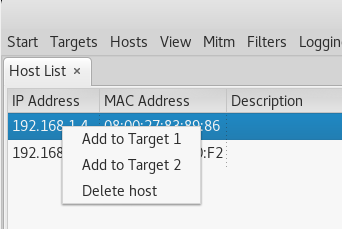

Появится список хостов. Жертву и шлюз (роутер) пихайте в РАЗНЫЕ цели. Рекомендую роутер в первую цель, жертву - во вторую.

Следующий шаг - Mitm -> ARP poisoning

Отметить sniff remote connections и запустить Sniff remote connections.

Отлично!

ЧТО ДАЛЬШЕ? КАК ЛОМАТЬ КОНТАКТИК?

Открываете любой сниффер и смотрите трафик. Проблема в том, что большинство сайтов использует ssl-протокол (он же https) и весь трафик едет зашифрованный, но и это не великая проблема. Если тема обретет хоть какую-то реакцию, то накидаю гайд по обходу этой штуки.

Гуд лак!

Отредактировано Estarion (2019-03-05 22:44:07)